- 【発明の詳細な説明】

【技術分野】

【0001】

〔関連出願との相互参照〕

本出願は、2016年10月20に出願された「ブロックチェーンに基づくDRM(Blockchain−Based DRM)」という名称の同時係属中の米国仮特許出願第62/410,557号の合衆国法典第35編第119条(e)に基づく優先権を主張するものである。上記関連出願の開示は、引用により本明細書に組み入れられる。

【0002】

本開示は、デジタル権利管理(DRM)に関し、具体的には、ブロックチェーンを用いてDRMを実施することに関する。

【背景技術】

【0003】

通常、現在の多くのDRMソリューションでは、相互運用性のために、権利ロッカー、或いはベンダー又はベンダーグループが管理するその他の共通ストレージが必要である。しかしながら、これらの従来の解決策はそれほど信頼性が高くなく、1つの特異な障害点に依拠することがある。権利ロッカーのプロバイダ又はシステムが廃業したり、或いは別様に失敗した場合、ユーザは、取得した全てのコンテンツを失ってしまう。

【0004】

今日の多くの相互運用可能な解決策は、1つのコンテンツの使用権を1人のユーザ及び1つの特定のプラットフォーム専用のライセンスに保存するという共通アーキテクチャに基づく。例えば、権利ロッカー及び管理のための1つの共通の解決策はUltraViolet(商標)である。

【発明の概要】

【課題を解決するための手段】

【0005】

本開示は、権利ブロックチェーンを用いた相互運用可能なデジタル権利管理(DRM)の実施を可能にする。

【0006】

1つの実装では、ユーザの権利を保存する権利ブロックチェーンの生成方法を開示する。この方法は、ユーザから登録要求及び公開鍵を受け取るステップと、ユーザが公開鍵に対応する秘密鍵を有していることを検証するステップと、公開鍵を用いてユーザ識別子を生成するステップと、ユーザ識別子を含むジェネシスブロックを有する権利ブロックチェーンを生成してユーザに提供するステップと、を含む。

【0007】

別の実装では、ユーザの権利を保存する権利ブロックチェーンを生成するためのシステムを開示する。このシステムは、ユーザから登録要求及び公開鍵を受け取るように構成されるとともに、ユーザが公開鍵に対応する秘密鍵を有していることを検証し、公開鍵を用いてユーザ識別子を生成し、ユーザ識別子を含むジェネシスブロックを有する権利ブロックチェーンを生成してユーザに提供するようにさらに構成された登録認定機関を含む。

【0008】

さらに別の実装では、ユーザの権利を保存する権利ブロックチェーンを使用してデジタル権利管理を実行する方法を開示する。この方法は、コンテンツ識別子と、スクランブルエッセンスと、暗号化制御ワードとを含む保護コンテンツを受け取るステップと、権利ブロックチェーンとユーザの認証情報とを受け取るステップと、保護コンテンツのコンテンツ識別子を含む第1のブロックを求めて権利ブロックチェーンを検索するステップと、第1のブロック内の署名及び使用権が有効であると判定された時に、暗号化制御ワードを復号するステップと、復号された制御ワードを用いてスクランブルエッセンスをスクランブル解除するステップと、を含む。

【0009】

さらに別の実装では、コンテンツアイテムを消費するためのユーザの権利を保存する権利ブロックチェーンの生成方法を開示する。この方法は、ユーザから登録要求及び公開鍵を受け取って、ユーザが公開鍵に対応する秘密鍵を有していることを検証するステップと、公開鍵を用いて、ユーザのユーザ識別子を含むジェネシスブロックを生成するステップと、コンテンツアイテムのコンテンツ識別子と関連する使用権とを有する新たなブロックを生成して追加するステップと、を含む。

【0010】

本開示の態様を一例として示す本明細書からは、他の特徴及び利点も明らかになるはずである。

【0011】

同じ部分を同じ参照数字によって示す添付図面を検討することにより、本開示の詳細をその構造及び動作の両方に関して部分的に収集することができる。

【図面の簡単な説明】

【0012】

n個のブロックとジェネシスブロックとを含むブロックチェーンのブロック図である。 ブロックチェーンを用いた新たなDRMシステムの1つの実装におけるコンポーネント及び相互作用のブロック図である。 権利ブロックチェーン(RBC)の1つの実装のブロック図である。 保護コンテンツの1つの実装のブロック図である。 本開示の1つの実装による、ブロックチェーンを用いたデジタル権利管理動作を示すフロー図である。 本開示の1つの実装による、RBCの生成プロセスを示すフロー図である。 本開示の1つの実装による、所与のコンテンツを取得してRBCに使用権を追加するプロセスを示すフロー図である。 本開示の1つの実装による、コンテンツプロバイダにおけるコンテンツパッケージングプロセスを示すフロー図である。 本開示の1つの実装によるコンテンツ消費プロセスを示すフロー図である。

【発明を実施するための形態】

【0013】

上述したように、通常、現在の多くのデジタル権利管理ソリューションは、権利ロッカー又は共通ストレージを必要とし、1つの特異な障害点に依拠する。例えば、権利ロッカーのプロバイダ又はシステムが廃業したり、或いは別様に失敗した場合、ユーザは、取得した全てのコンテンツを失ってしまう。従来の解決策は、1つのコンテンツの使用権を1人のユーザ及び1つの特定のプラットフォーム専用のライセンスに保存するものである。

【0014】

本開示のいくつかの実装は、権利ロッカーを排除してブロックチェーンを用いた永続的相互運用性の見通しをもたらす別の解決策を提供する。これらの説明を読んだ後には、様々な実装及び用途における本開示の実施方法が明らかになるであろう。一方、本明細書では本開示の様々な実装について説明するが、これらの実装は、限定ではなく一例として提示するものにすぎないと理解されたい。従って、様々な実装についての詳細な説明は、本開示の範囲又は外延を限定するものとして解釈すべきではない。

【0015】

ブロックチェーンデータ構造は、順序付きブロックリストである。各ブロックは、通常は「ジェネシス(起点)」ブロックと呼ばれるブロックチェーン内の最初のブロックまでその先行ブロック(predecessor)を確実に遡って示す。ブロック及びその順序付けは、暗号学的ハッシュを後方リンクすることによって完全性が保護される。

【0016】

1つの実装では、ソフトウェアアプリケーション及びオペレーティングシステムを実行する複数のコンピュータシステムが相互作用して、データとして保存されたビデオコンテンツなどのコンテンツへのアクセスを管理する。これらのコンピュータシステムは、権利ブロックチェーンを使用してアクセスを管理する。権利ブロックチェーンは、ユーザ及びコンテンツアイテムの情報を保存する一連の順序付きデータブロックを含む。権利ブロックチェーンは、最初にいわゆるジェネシスブロックと呼ばれる、ユーザ情報を保存する1つのブロックを含む。権利ブロックチェーンには、コンテンツアイテムの使用権が取得された時にブロックが追加され、各新たなブロックは、1又は2以上のコンテンツアイテムの使用権を示し、権利ブロックチェーン内の前のブロックへの参照を含む。

【0017】

1つの例では、ユーザが登録コンピュータシステムにユーザ情報を登録し、登録システムが、権利ブロックチェーンのジェネシスブロックを表すコンピュータシステムデータをユーザに提供する。ユーザがコンテンツプロバイダ又は他の何らかのエンティティからコンテンツアイテムの権利を取得すると、ユーザシステムは、コンテンツプロバイダのコンピュータシステムにユーザの権利ブロックチェーンを提供し、コンテンツプロバイダシステム及び登録システムは、ユーザの権利ブロックチェーンを更新して新たな権利を反映し、新たなコンテンツのための新たなブロックを追加する。コンテンツプロバイダシステムは、更新された権利ブロックチェーンと、コンテンツアイテムを表す対応する暗号化コンテンツデータとを戻し、ユーザシステムは、受け取ったデータを保存する。ユーザがさらなる使用権を取得すると、コンテンツプロバイダシステム及び登録システムは、再びユーザの権利ブロックチェーンを更新して、新たなコンテンツのための新たなブロックを追加する。

【0018】

ユーザがコンテンツデータにアクセスしたいと望むと、ユーザシステムは、DRMコンピュータシステムにコンテンツデータと権利ブロックチェーンとを提供する。DRMシステムは、権利ブロックチェーンを検証して、このアクセスが権利ブロックチェーンの対応するブロック内で認められた使用権の範囲内にあることを確認する。検証及び確認が行われると、DRMシステムは、暗号化コンテンツデータを復号し又は復号を容易にし、ユーザシステムは、復号されたコンテンツにアクセスすることができる。

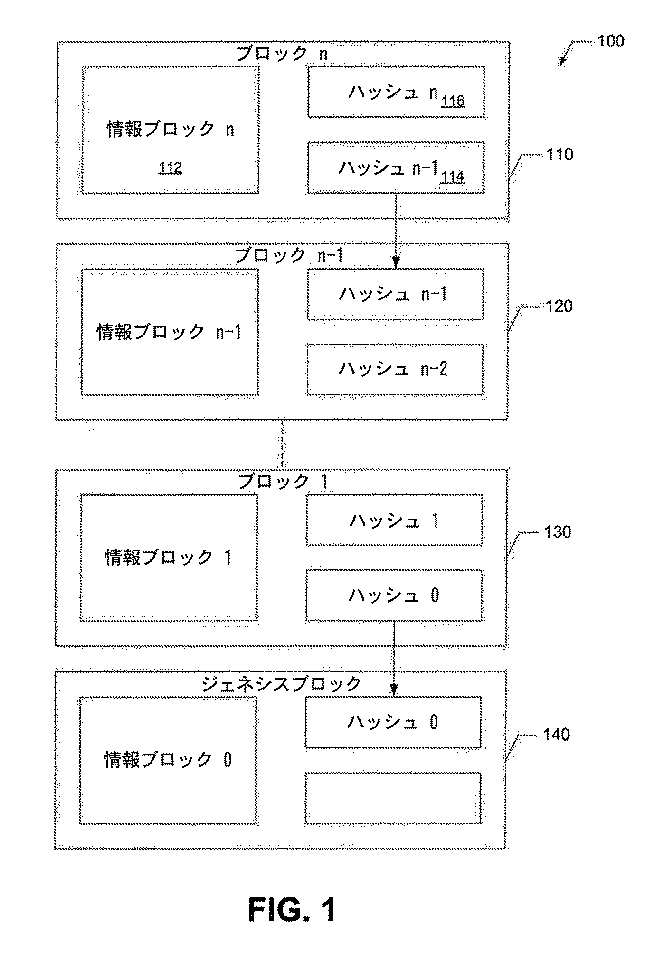

【0019】

図1は、n個のブロック110、120、130とジェネシスブロック140とを含むブロックチェーン100のブロック図である。1つの実装では、ブロックが、登録データ及び補助データを保存する情報セクション(例えば、112)、前のブロックの暗号学的ハッシュ(例えば、114)(ジェネシスブロックは前のブロックを有していない)、及び現在のブロックの暗号学的ハッシュ(例えば、116)、という少なくとも3つの要素を有する。

【0020】

図2は、ブロックチェーンを用いた新たなDRMシステム200の1つの実装におけるコンポーネント及び相互作用のブロック図である。従来のDRMでは、ユーザ/装置に対して暗号化されたライセンスが、1つのコンテンツ又は一連のコンテンツに関連するデスクランブル鍵と使用権とを含む。新たなシステム200では、このライセンスが、ユーザが取得した全ての使用権を保持するRBC210のブロックに置き換わる。このブロックチェーン210は、機密性が保護されず、完全性のみが保護される。図3は、RBC210の1つの実装のブロック図である。

【0021】

図2及び図3に示す実装では、DRMシステム200が、RBC210と、コンテンツプロバイダ220と、ユーザ認証情報230と、登録認定機関240と、保護コンテンツ250と、DRMエージェントと260を含む。他の実装では、図2に示す全てのエンティティ又はオブジェクト/データが必要なわけではなく、又は使用されるわけではない。

【0022】

ユーザ認証情報230はユーザ特有のものであり、RBC210のユーザID(例えば、図3のユーザID322)に暗号によってリンクされる。登録認定機関240は、ユーザのRBC210に新たなブロックを追加する。コンテンツプロバイダ220は、保護コンテンツ250と関連する使用権とをユーザに配信する。登録認定機関240は、この使用権をユーザのRBC210に追加する。保護コンテンツ250は、スクランブルコンテンツ(例えば、スクランブル化された映画)を含む。DRMエージェント260は、デジタル権利管理機能を担当する。1つの実装では、DRMエージェント260が、コンテンツを消費/視聴するために使用されるユーザ装置内で動作する。DRMエージェント260は、保護コンテンツ250及びRBC210を受け取る。ユーザがコンテンツへのアクセス権を有している場合、DRMエージェント260は、保護コンテンツ250をスクランブル解除する。

【0023】

1つの実装では、コンピュータシステムの各ユニット(例えば、コンテンツプロバイダ220、登録認定機関240及びDRMエージェント260)が独立している。別の実装では、コンピュータシステム同士を同じ場所に配置し又は組み合わせる(例えば、コンテンツプロバイダ220と登録認定機関240とが同じサーバシステム上で動作する)ことも、或いは図示していないさらなるシステム(例えば、携帯電話機及び/又はタブレットなどの複数のユーザシステム及び複数のコンテンツ配信ネットワークシステム)が参加することもできる。

【0024】

図3に示す実装では、ジェネシスブロック320の情報ブロック321が、少なくともユーザID322を保持する。RBC210は公開されることもあるので、ユーザID322は匿名とすることができる。ユーザID322は、機密的なものではない。ジェネシスブロック320は、その情報ブロック321のハッシュ324も含む。後続ブロック(例えば、ブロック1(310))は、現在のブロックのハッシュ318及び先行ブロックのハッシュ319も含む。

【0025】

後続ブロック(ブロック1(310)〜ブロックn(330))の情報ブロック(例えば、ブロック1では311)は、少なくともコンテンツ識別子(ID)(例えば、ブロック1では312)と、使用権(例えば、ブロック1では314)と、デジタル署名(例えば、ブロック1では316)とを含む。

【0026】

コンテンツID312は、1つのコンテンツ又は作品を明確に識別する。作品は、コンテンツの所与のバージョンとすることも、又はフォーマットにかかわらずコンテンツ自体とすることもできる。コンテンツプロバイダ220は、コンテンツID312の制御及び規定を行う。使用権314は、この作品についてユーザに与えられた又はユーザが取得した権利を規定する。フォーマットは、eXtensible Rights Markup Language(XrML)又はオープンデジタル権利言語(ODRL)などの標準化された権利言語、スマートコントラクト、或いはいずれかの専用フォーマットとすることができる。デジタル署名316は、登録認定機関240によって発行される。署名316は、情報ブロック311を含む。

【0027】

1つの実装では、RBC210が、ユーザID322によって識別される個人に特有のものである。別の実装では、所与のエコシステムの全てのユーザの使用権を保持するグローバルRBCが存在する。この場合は、ブロック情報がユーザID322も含み、ジェネシスブロック320は異なる(特定のユーザIDに専念しない)。

【0028】

1つの実装例では、ブロックチェーンが、ユーザが登録してジェネシスブロック320を形成した時に登録認定機関240によって提供される2048ビット数のユーザID322、コンテンツのEntertainment Identifier Registry(EIDR)識別子(例えば、eidr.orgを参照)を使用するコンテンツID(110)、認可されたオーディオ言語のリストと認可された字幕のリストとを列挙するデータ構造である使用権(例えば、著作権314)、及びbase64で符号化されたSHA−512である全てのハッシュ(例えば、ハッシュ318、319、324)、といった情報及びフォーマットを使用する。ブロックnでは、署名(例えば、ブロック1では署名316)が、コンテンツID(例えば、312)、使用権(例えば、314)及びブロックn−1のハッシュ(例えば、319)という3つのフィールドのRSA2048(Rivest、Shamir及びAdelmanaの公開鍵暗号方式)である。登録認定機関240は、そのルート署名秘密鍵を用いて署名を生成する。ジェネシスブロックでは、署名が、ユーザIDフィールド(例えば、322)のRSA2048である。ブロックのハッシュ(例えば、318、314)は、情報ブロック311と前のブロックのハッシュ(例えば、319)とを含む。ジェネシスブロック320のハッシュ324は、情報ブロック321のみを含む。

【0029】

図4は、保護コンテンツ250の1つの実装のブロック図である。保護コンテンツ250は、少なくともコンテンツID410と、スクランブルエッセンス(scrambled essence)420と、暗号化制御ワード(暗号化CW)430とを含む。コンテンツID410は、作品を識別する。このコンテンツIDは、RBC210によって使用されるものと同じものである。スクランブルエッセンス420は、コンテンツプロバイダ220によって生成された乱数である制御ワード(CW)を用いて非暗号文コンテンツエッセンス(すなわち、スクランブル化されていない非暗号文形態のコンテンツ)をスクランブル化した結果である。1つの実装では、スクランブルアルゴリズムが、CBCモードのAES128ビットである。すなわち、スクランブルエッセンス=AES(CW)(非暗号文エッセンス)である。暗号化CW430は、DRMエージェント260に知られている鍵を用いて(例えば、秘密鍵、又は公開鍵と秘密鍵のペアを用いて)(このエッセンスをスクランブル化するために使用される)CWを暗号化した結果である。

【0030】

1つの実装では、DRMエージェント260が、CWを暗号化するために使用される一意の128ビットDRM_KEYを有し、この暗号化は高度暗号化標準(AES)を使用する。1つの実装では、CWが、乱数発生器によって発生した128ビットノンスである。すなわち、暗号化CW=AES(DRM_KEY)(CW)である。

【0031】

1つの実装では、コンテンツプロバイダ220が複数のDRM技術を使用することができる。この場合、サポートされる各DRMエージェント260は、DRM−IDによって識別される。保護コンテンツ250のデータ構造は、DRM−IDと対応する暗号化CW430とのペアのリストを含む。各暗号化CW430は、対応するDRMエージェント260の秘密DRM_KEYによって暗号化されたCWである。

【0032】

図5は、本開示の1つの実装による、ブロックチェーンを用いたデジタル権利管理(DRM)動作を示すフロー図500である。1つの実装では、このDRM動作が、図2のDRMエージェント260内で実行される。

【0033】

図5に示す実装では、ブロック510において、保護コンテンツ250を受け取る。ブロック520において、ユーザの認証情報230と、ユーザのRBC210へのポインタとを要求して受け取る。ブロック530において、受け取ったRBC210の妥当性をチェックする。RBC210の妥当性は、全てのブロックのハッシュ(例えば、図3のブロック1のハッシュ318、319)とジェネシスブロックのハッシュ(例えば、図3のジェネシスブロックのハッシュ324)とが一致するかどうかを判定することによってチェックされる。各非ジェネシスブロックでは、この妥当性確認によって、そのブロックの計算されたハッシュがハッシュ318に等しく、前のブロックの計算されたハッシュがハッシュ319に等しいことが検証される。ジェネシスブロックでは、この妥当性確認によって、そのブロックの計算されたハッシュがハッシュ324に等しいことが検証される。

【0034】

次に、受け取ったRBC210が実際にユーザに属していることを検証する判定を行う。1つの実装では、ブロック540において、RBC210内のユーザID322が受け取ったユーザ認証情報230に対応するかどうかを判定するチェックを行う。対応する場合、受け取ったRBC内に列挙されている全ての使用権(例えば、図3のRBC210のブロック1内の権利314)がユーザに関連付けられていると判定することができる。

【0035】

受け取ったRBCがユーザに関連付けられていることが判定されると、ブロック550において、保護コンテンツのコンテンツIDを含むRBC内のブロックを検索する。次に、ブロック560において、対応する検索されたブロック内で情報ブロックの署名及び使用権をチェックする。ブロック570において、使用権が有効であると判定された場合、ブロック580において、秘密鍵(すなわち、DRM_KEY)を用いて暗号化CW430を復号して非暗号文CWを取り出す。ブロック590において、この非暗号文CWを用いてスクランブルエッセンスをスクランブル解除する。

【0036】

図5に示す実装では、ブロックチェーンDRM動作が、集中ライセンスサーバ又は集中権利ロッカーを使用しない。権利ロッカーの代わりに、RBC210の関連付けと登録認定機関240とを使用する。同様に、ライセンスサーバの役割は、必要な使用権を定めるRBC210と、暗号化CW430を保持する保護コンテンツ250と、使用権を強要するDRMエージェント260との間で共有される。

【0037】

多くのコンテンツプロバイダは、同じRBCを共有することができる。1つの実装では、ユーザが1つのRBCを有し、各コンテンツプロバイダが、そのユーザの同じRBCを使用する。別の実装では、ユーザが、複数のRBCをコンテンツプロバイダ毎に1つずつ有することができ、或いは複数のプロバイダが同じRBCを共有又は使用することができ、或いは1つのコンテンツプロバイダが複数のRBCを使用することができる。

【0038】

コンテンツプロバイダ220は、そのDRM技術を追加又は変更する場合、新たなDRMエージェント260のための新たな暗号化CW430を用いて新たなバージョンの保護コンテンツ250を再発行しさえすればよい。

【0039】

1つの実装は、Eセルスルー(EST)に対処するように設計される。ユーザは、特定の言語(又は言語の組)の字幕を付けることができる所与の言語(又は言語の組)のコンテンツを視聴するためのライセンス権を取得する。このライセンスは恒久的なものであり(又は少なくとも合理的な年数にわたり)、視聴するコンテンツ例の品質とは無関係である。このような1つの実装では、コンテンツプロバイダ220が1つのDRMしか使用しない。

【0040】

以下、ユーザAがRBCを用いてシステムと相互作用するDRM動作のいくつかの例を提示する。

【0041】

ユーザAは、RBCを形成するために、RSA2048の鍵ペアを生成して登録認定機関240に連絡することによってユーザ登録を実行する。その後、登録認定機関240は、ユーザAの公開鍵を要求し、この公開鍵が既に登録済みであるかどうかを検証し、既に登録済みである場合には、ユーザAに異なる鍵ペアを生成するように要求し、チャレンジレスポンスプロトコルを介してユーザAが対応する秘密鍵を有しているかどうかを検証し、ユーザAの公開鍵を用いてユーザID322を生成し、ユーザAのRBC210のためのユーザAのジェネシスブロック320を形成し、形成されたジェネシスブロック320をユーザAに提供する、という動作を実行する。

【0042】

図6は、本開示の1つの実装による、RBCの形成プロセスを示すフロー図600である。図6に示す実装では、ブロック610において、登録認定機関においてユーザから登録要求を受け取る。これに応答して、登録認定機関は、ブロック620においてユーザに公開鍵を要求し、ブロック630において、この公開鍵が既に登録済みであるかどうかを検証する。既に登録済みである場合、登録認定機関は、ブロック640において、ユーザに異なる鍵ペアを生成するように要求する。その後、登録認定機関は、ブロック650において、チャレンジレスポンスプロトコルを介してユーザが対応する秘密鍵を有しているかどうかを検証し、ブロック660において、ユーザの公開鍵を用いてユーザIDを生成し、ブロック670において、RBCのジェネシスブロックを含む権利ブロックチェーンを形成してユーザに提供する。

【0043】

所与のコンテンツを取得して使用権を追加するには、ユーザAがコンテンツプロバイダ220にRBCを提供し、コンテンツプロバイダ220が、ユーザAがコンテンツを取得した旨を登録認定機関240に通知し、ユーザ(又はコンテンツプロバイダ220)が、RBC210と、購入したコンテンツのコンテンツID(例えば、ブロック1のID312)と、認可された言語及び字幕言語のリストなどの関連する使用権(例えば、ブロック1のID314)とを提供し、登録認定機関240が、提供されたRBCの妥当性/完全性(すなわち、RBCに障害が無く改竄もされていないこと)をチェックし、RBC210が有効である場合、登録認定機関240が、提供されたデータと、新たなブロック及び先行ブロック内の情報のハッシュ(例えば、図3のブロック1のハッシュ318、319)とを含む新たなブロックを追加し、登録認定機関240がRBC210をコンテンツプロバイダ220に戻し、コンテンツプロバイダ220がRBC210をユーザAに戻す、という動作を実行する。

【0044】

図7は、本開示の1つの実装による、所与のコンテンツを取得してRBCに使用権を追加するプロセスを示すフロー図700である。図7に示す実装では、ブロック710において、ユーザがコンテンツプロバイダから所与のコンテンツを取得すると、ブロック720において、コンテンツプロバイダが、ユーザがコンテンツを取得した旨を登録認定機関に通知する。ブロック730において、コンテンツプロバイダが、購入コンテンツのコンテンツIDと、認可された言語及び字幕言語のリストなどの関連する使用権とを登録認定機関に提供する。次に、ブロック740において、登録認定機関が、提供されたRBCの完全性をチェックし、RBCが有効であって障害が無く改竄もされていない場合、ブロック750において、登録認定機関が、提供されたデータと、新たなブロック及び先行ブロック内の情報のハッシュとを含む新たなブロックを追加する。ブロック760において、登録認定機関がユーザにRBCを戻す。

【0045】

1つの実装では、コンテンツをパッケージ化するために、コンテンツプロバイダ220が、このバージョンのコンテンツをEIDRに登録してコンテンツID(例えば、ブロック1の312)を受け取り、CWになるランダムな128ビットの数を生成し、対応するDRM_KEYを用いてCWを暗号化することによって、サポートされている各DRMの対応する暗号化CW430を計算し、このCWを用いて非暗号文エッセンスをスクランブル化してスクランブルエッセンス420を生成し、これらの情報を全て保護コンテンツ250にパッケージ化する、という動作を実行する。1つの実装では、カウンタ(CTR)モードのAESがスクランブルに使用される。保護コンテンツ250は、自動保護されているので自由に配信することができる。

【0046】

図8は、本開示の1つの実装による、コンテンツプロバイダにおけるコンテンツパッケージングプロセスを示すフロー図800である。図8に示す実装では、ブロック810において、コンテンツプロバイダが、現在のバージョンのコンテンツをEIDRに登録してコンテンツIDを受け取る。次に、コンテンツプロバイダは、ブロック820において、制御ワード(CW)になる乱数を生成し、ブロック830において、対応する秘密鍵(DRM_KEY)を用いてCWを暗号化することによって、サポートされている各DRMの対応する暗号化CWを計算する。また、コンテンツプロバイダは、ブロック840において、CWを用いて非暗号文エッセンスをスクランブル化してスクランブルエッセンスを生成し、これらの情報を全て保護コンテンツにパッケージ化する。

【0047】

DRMエージェント260は、コンテンツを消費する(例えば、保護コンテンツを視聴する)ために、ユーザAからRBC210及び保護コンテンツ250を受け取り、RBC210の妥当性を検証し、ユーザID322を抽出し、チャレンジレスポンスプロトコルを用いてユーザAがユーザID322に対応する秘密鍵を有しているかどうかを検証し、ユーザAのRBC210内に保護コンテンツ250のコンテンツID(例えば、ブロック1の312)が存在するかどうかをチェックし、ユーザAのRBC210内にコンテンツIDが存在する場合、ユーザAによって要求された言語及び字幕言語が使用権(例えば、ブロック1の314)に列挙されているかどうかを検証し、使用権が検証された場合、秘密鍵DRM_KEYを用いて暗号化CW430を復号して非暗号文CWを取り出し、このCWを用いてスクランブルエッセンス420をスクランブル解除して消費のためにユーザAに送信する、という動作を実行する。

【0048】

別の実装では、同じRBC210が複数の独立したコンテンツプロバイダ220と協働する。各コンテンツプロバイダ220は、独自のDRMエージェント260を使用することも、或いはDRMエージェント260を他のプロバイダと共有することもできる。

【0049】

図9は、本開示の1つの実装によるコンテンツ消費プロセスを示すフロー図900である。図9に示す実装では、ブロック910において、DRMエージェントがRBC及び保護コンテンツを受け取り、ブロック920においてRBCの妥当性を検証する。次に、ブロック930において、RBCからユーザIDを抽出し、ブロック940において、DRMエージェントが、チャレンジレスポンスプロトコルを用いてユーザがユーザIDに対応する秘密鍵を有しているかどうかを検証する。ブロック950において、保護コンテンツのコンテンツIDをチェックして、このコンテンツがRBC内に存在するかどうかを判定する。次に、コンテンツIDがRBC内に存在する場合、ブロック960において、DRMエージェントが、ユーザによって要求された言語及び字幕言語が使用権に列挙されているかどうかを検証する。使用権が検証された場合、ブロック970において、DRMエージェントが、秘密鍵を用いて暗号化CWを復号して非暗号文CWを取り出す。ブロック980において、このCWを用いてスクランブルエッセンスをスクランブル解除して消費のためにユーザに送信する。

【0050】

さらなる変形及び実装も可能である。例えば、コンテンツデータは、映画、テレビ、ビデオ、音楽、オーディオ、ゲーム、科学データ、医療データなどの様々なタイプのコンテンツ又はその他のデータのものとすることもできる。様々なDRM及び暗号化アルゴリズムを使用することができる。ユーザの識別及び権利の関連性は、1人のユーザが異なる装置上に同じ又は異なる権利を有することや、ユーザが権利を共有すること(例えば、家族アカウント又は一次/下位アカウント)や、一時的な権利の共有(例えば、貸し出し、デモモデル)などの異なる方法で取り扱うことができる。従って、本明細書で説明した具体例は、新技術の範囲における唯一の実装ではない。

【0051】

1つの実装は、ブロックチェーン及びコンテンツを表すデータの生成、記憶、修正及び送信、並びにコンテンツを表すデータの暗号化、復号及びこのようなデータへのアクセスを制御するための情報管理などを行うためのコンピュータ命令を記憶して実行する1又は2以上のプログラマブルプロセッサ及び対応するコンピュータシステムコンポーネントを含む。

【0052】

開示した実装についての上記説明は、当業者が本開示を実施又は利用できるように行ったものである。当業者には、これらの実装の様々な修正が容易に明らかになると思われ、また本明細書で説明した一般的原理は、本開示の趣旨又は範囲から逸脱することなく他の実装にも適用することができる。従って、これらの技術は、上述した特定の例に限定されるものではない。従って、本明細書で提示した説明及び図面は、本開示の現在のところ考えられる実装を表すものであり、従って本開示が広く意図する主題を表すものであると理解されたい。さらに、本開示の範囲は、当業者にとって明らかになり得る他の実装を完全に含み、従って添付の特許請求の範囲以外のものによって限定されるものではないと理解されたい。

【符号の説明】

【0053】

210 ブロックチェーン

310 ブロック1

311 情報ブロック

312 コンテンツID

314 使用権

316 署名

318 ハッシュ1

319 ハッシュ0

320 ジェネシスブロック

321 情報ブロック

322 ユーザID

324 ハッシュ0

330 ブロックn

出願番号JP2019542345A

出願日2017-08-15

公開番号JP2019532603

公開日2019-11-07

登録番号JP6949972B

登録発行日2021-10-13

被引用件数 (JP・US) 0

引用件数 13

早期審査 (JP) 0

出願人ソニーグループ , ソニーピクチャーズエンターテインメントインコーポレーテッド

発明者ディール エリック

代理人/特許事務所中村合同特許法律事務所

コメント